Zachęcam do zapoznania się również z wpisem Freenet co to jest i jak używać na Linuxie.

Tor (z angielskiego The Onion Routing, czyli Trasowanie Cebulowe) jest siecią wirtualnych tuneli, które pozwalają użytkownikom na zwiększenie prywatności i bezpieczeństwa w Internecie. System ten pozwala twórcom oprogramowania na tworzenie narzędzi komunikacyjnych z wbudowanymi funkcjami ochrony prywatności. Tor dostarcza bazę dla wielu aplikacji, dzięki którym zarówno osoby prywatne, jak i organizacje mogą dzielić się informacjami w publicznych sieciach, bez obawy o naruszenie prywatności.

Tor stosowany przez osoby prywatne uniemożliwia namierzenie ich tożsamości, a także pozwala na przeglądanie stron blokowanych przez lokalną cenzurę i dostawców sieci. Tzw. ukryte usługi pozwalają na publikację serwisów WWW i udostępnianie innych usług sieciowych bez potrzeby ujawniania fizycznej lokalizacji serwera.

Tor chroni Cię przed powszechną w Internecie inwigilacją, w postaci tzw. “analizy ruchu sieciowego”. Analiza ruchu sieciowego pozwala na ustalenie, kto komunikuje się z kim poprzez publiczną sieć. Znając źródło i cel Twojego ruchu internetowego można poznać twoje zainteresowania i zachowania.

Podstawowy problem zapewnienia prywatności polega na tym, że przechwytujący Twoją komunikację analizując zawartość nagłówków może dowiedzieć się, że wysłałeś to Ty. Mogą to robić zarówno upoważnieni pośrednicy, jak ISP, ale również także nieupoważnieni. Prosta analiza danych może polegać na tym, że podsłuchujący jest gdzieś pomiędzy nadawcą, a odbiorcą i podgląda nagłówki.

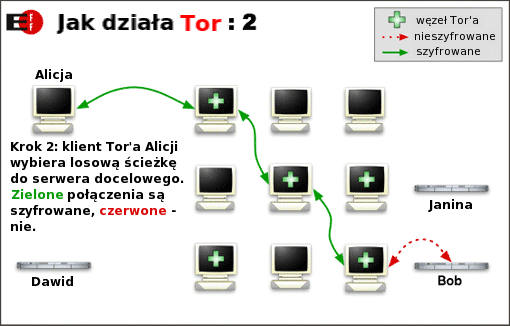

Tor pozwala zmniejszyć ryzyko podatności na prostą i zaawansowaną analizę ruchu sieciowego poprzez rozproszenie transakcji w różnych miejscach Internetu, tak by żaden z punktów nie był połączony bezpośrednio do Twojej lokalizacji. Pomysł jest podobny do tworzenia zawikłanych, trudnych do śledzenia tras, z zacieraniem po drodze śladów od czasu do czasu w obawie, że ktoś może Cię śledzić. Zamiast podążać bezpośrednią drogą do celu, pakiety w sieci Tor zdążają losową ścieżką poprzez kilka przekaźników sieci, które zacierają ślady, tak, że nikt obserwujących w pojedynczym punkcie na trasie nie jest w stanie ustalić skąd i dokąd podążają.

Aby w sieci Tor stworzyć ścieżkę prywatną, oprogramowanie użytkownika i klienci stopniowo budują obwód szyfrowanych połączeń pomiędzy przekaźnikami sieci. Obwód jest rozszerzany za każdym razem o jeden węzeł, tak że każdy z przekaźników po drodze zna tylko przekaźnik, z którego otrzymał dane i przekaźnik, któremu dane wysyła. Żaden pojedynczy przekaźnik nie zna całej ścieżki jaką przebył pakiet danych. Klient używa oddzielnej pary kluczy do każdego skoku w obwodzie, tak by zapewnić, że żaden z węzłów połączenia nie jest w stanie odtworzyć trasy pakietu.

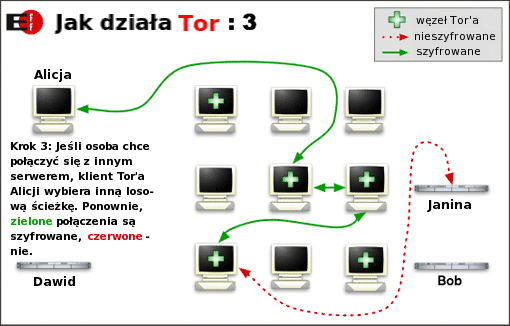

Gdy obwód zostanie już utworzony, wiele rodzajów danych może być wymienianych przez różne aplikacje. Ponieważ żaden z przekaźników sieci nie zna więcej niż jednego skoku w obwodzie, uniemożliwia to podsłuch nawet przez jeden niewiarygodny przekaźnik w obwodzie, który analizuje ruch pakietów przychodzących i wychodzących. Tor działa tylko dla potoków TCP i może być używany przez każde oprogramowanie mające obsługę SOCKS.

Dla zwiększenia efektywności Tor używa tego samego obwodu dla połączeń nawiązanych w ciągu tych samych 10 minut. Późniejsze zapytania przechodzą kolejnym obwodem, tak by nie wiązać poprzednich akcji z nowymi.

Tor nie rozwiązuje wszystkich problemów związanych z zachowaniem anonimowości. Rozwiązanie to skupia się na zabezpieczeniu transportu danych. Powinieneś używać specyficznego dla danego protokołu narzędzia, jeśli nie chcesz by w miejscu, które odwiedzałeś nie zostałeś zidentyfikowany. Dla przykładu możesz używać serwerów pośredniczących takich jak Privoxy do blokowania ciasteczek i informacji o typie twojej przeglądarki.

Instalacja Tora

Należy dodać nowe repozytorium oraz klucze podpisujące pakiety, odświeżyć bazę repo po czym zainstalować potrzebne pakiety:

echo "deb http://deb.torproject.org/torproject.org lucid main" | sudo tee -a /etc/apt/sources.list

gpg --keyserver keys.gnupg.net --recv 886DDD89

gpg --export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add -

sudo apt-get update; sudo apt-get install tor tor-geoipdb

Jeśli posiadasz inne wydanie Ubuntu podmień lucid na hardy, interpid, jaunty lub karmic. Jeżeli używasz Debiana zamień lucid na lenny, oldstable, sid, squeeze, stable, testing lub unstable zależnie od posiadanej gałęzi systemu. Użytkowników innych dystrybucji zapraszam na torproject.org.

Instalacja Privoxy

Sam Tor na niewiele się zda. Należy zainstalować również serwer pośredniczący i skonfigurować go aby korzystał z Tora. Dodatkowymi zaletami Privoxy jest to, że dba o bezpieczeństwo i prywatność użytkowników, a jego podstawowe funkcjonalności to:

- blokowanie reklam i wyskakujących okienek

- zarządzanie plikami cookies

- filtrowanie niepożądanych treści

- możliwość modyfikacji nagłówka protokołu HTTP wysyłanego przez przeglądarki w celu ograniczenia bądź zmiany ujawnianych tam informacji

Po instalacji należy dodać nowy wpis do pliku konfiguracyjnego /etc/privoxy/config, po czym zrestartować usługę:

sudo apt-get install privoxy

echo "forward-socks4a / localhost:9050 ." | sudo tee -a /etc/privoxy/config

sudo /etc/init.d/privoxy restart

Tor a Windows

W systemie Windows można pobrać Tor Browser Bundle.

GUI dla Tora

Vidalia do nakładka graficzna napisana przy uzyciu Qt pozwalająca na konfigurację Tor w środowisku graficznym, dostępna również do pobrania dla Windows.

sudo apt get-install vidalia

Użytkowanie

To wszystko, Tor i Privoxy już działają i są odpowiednio skonfigurowane. Teraz aby skorzystać z dobrodziejstw anonimowości należy ustawić w przeglądarce aby korzystała z proxy o adresie localhost i porcie 8118. Lepszym jednak rozwiązaniem jest instalacja do Firefoxa rozszerzenia Torbutton, dzięki czemu łatwo jest włączać i wyłączać przesyłanie stron przez Tora. Jeszcze lepszym rozwiązaniem jest instalacja FoxyProxy dla Firefoxa, lub Proxy Switchy dla Chromium dzięki tym wtyczkom można tworzyć wzorce i reguły dzięki którym można definiować z których stronach ma być wykorzystywane połączenie przez Tor, a na których nie.

Infografiki i tekst za torproject.org

8 sierpnia, 2010 at 18:14

O dzięki Ci Franku! Na tym ostatnio się pociłem!

8 sierpnia, 2010 at 23:58

Pare uwag

1. GUI dla tor z tego samego repo (pod qt) to Vidalia

2. privoxy nie jest potrzebne to korzystania z tor – ustawiasz w torbutton, zeby korzystal z proxy 127.0.0.1:8118 i juz. Ale privoxy chroni np przed wyciekami z serwerow DNS (dns leak).

3. sprawdz czy korzystasz z Tora na check.torproject.org

4. osobno wylacz w opcjach java/javastript – Torbutton tego nie zrobi!

5. Jesli korzystasz z internetu laczac sie poprzez Tora, to pamietaj ze ostatni komputer (outproxy) w sieci tor, z ktorego wyslane beda dane do internetu widzi WSZYSTKIE niezaszyfrowane (https) dane. Przechwytuje sie w ten sposob mase poufnych danych, bo kazdy moze byc outproxy.

6. Dla bardziej zaawansowanych polecam siec i2p (i2p2.de) – jest szybsza, ukryte strony prawie zawsze i szybko sie wczytuja a torenty chodza tam do ok ~50kb/s (ale jest ich stosunkowo malo – ok. 1500 na jednym z trackerow – jesli ktos chce zostac superseedem to wlasnie teraz jest szansa na to, zeby zaisniec w tej malej spolecznosci:)). W ciagu ostatniego roku znacznie zwiekszyla sie predkosc dzialania tej sieci.

7. Najwazniejsze – pomysl czy wiesz wystarczajaco duzo o anonimowosci w internecie, zeby robic rzeczy, ktore moga zniszczyc ci zycie? :D

13 listopada, 2012 at 10:42

co masz kolego na mysli pisząc

7. Najwazniejsze – pomysl czy wiesz wystarczajaco duzo o anonimowosci w internecie, zeby robic rzeczy, ktore moga zniszczyc ci zycie?

Czyjesli ktos chc byc jedynie anonimowy nie zasypywany jakims spamem i innym badzieiwem i nie robiac niczego na krawędzi ani poza nia , to czy czy cos mu zagraza z uwagi na samo korzystanie z TORA.

Prosiłbym o rozwiniecie bo ten temat jest dla mnie ważny ale nie mam aż tak rozległej wiedzy o sieciach.

Polec moze cos co mnie troche oswieci .

zgóry dzieki. I pozdrawiam

23 września, 2011 at 10:19

No właśnie szukałem takiego tutoriala. Ciężko znaleźć takie coś w sieci. Sam się męczyłem i nic nie wymyśliłem.

13 lutego, 2012 at 21:16

Wszyscy paraliżują się tym jak korzystać z sieci tor, jak zainstalować i jak skonfigurować… A czy znajdzie się ktoś mądry i zrobi przewodnik jak poprawnie skonfigurować tora na serwerze jako przekaźnik. Konfiguracja oczywiście żeby była za pomocą linii komend.

Za taki przewodnik będę wielce wdzięczny (oczywiście działający).

Pozdrawiam

14 lutego, 2012 at 17:06

W tym tygodniu napiszę coś takiego, pozdrawiam.

1 lipca, 2014 at 0:02

Mint, Ubuntu. Przy uruchamianiu tora zostaje wysłana lub pobrana informacja bez szyfrowania.

Jeden z adresów:208.83223.34

Czy w innychg systemach tak samo? Czy to deweloperzy dystrybucji czy tora nas szpiegują?

jak myślicie,o co w tym chodzi?

17 sierpnia, 2014 at 20:45

Tor stamtąd pobiera listę serwerów.

Jeżeli chcesz ukryć sam fakt używania Tora, a nie tylko komunikaty nim przesyłane, musisz skonfigurować bridge.