ufw (Uncomplicated Firewall) jest zaporą sieciową, która w bardzo prosty sposób pozwala skonfigurować Iptables. ufw obsługuje się z poziomu linii poleceń, jednak polecenia używane do konfiguracji programu są o wiele prostsze i bardziej z zrozumiałe niż te używane bezpośrednio w Iptables. Przez co nawet początkujący użytkownik poradzi sobie z konfiguracją ściany ogniowej.

Instalacja

ufw znajduje się domyślnie w Ubuntu od wersji 8.04, jeśli jednak nie posiadasz go w systemie to zainstaluj go teraz:

sudo apt-get install ufw

Użytkowanie

Domyślnie ufw jest wyłączony, po włączeniu zapora będzie uruchamiała się z domyślnymi ustawieniami (odrzucanie wszystkich połączeń przychodzących i akceptowanie wszystkich połączeń wychodzących) i startowała razem z systemem. ufw włącza i się następująco:

sudo ufw enable

A wyłącza:

sudo ufw disable

Aby zobaczyć status zapory należy wpisać:

sudo ufw status

Szczegółowe informacje odnośnie statusu uzyskuje się poprzez:

sudo ufw status verbose

Podstawowe reguły

Listę już użytych reguł uzyskuje się wpisując:

sudo ufw status numbered

Kasowanie reguły numer jeden:

sudo ufw delete 1

Blokowanie wszystkich przychodzących połączeń:

sudo ufw default deny incoming

Akceptowanie wszystkich przychodzących połączeń:

sudo ufw default allow incoming

Blokowanie wszystkich wychodzących połączeń:

sudo ufw default deny outgoing

Akceptowanie wszystkich wychodzących połączeń:

sudo ufw default allow outgoing

Blokowanie portu 80:

sudo ufw deny 80

Akceptowanie połączeń na porcie 80:

sudo ufw allow 80

Otwarcie 80 portu TCP:

sudo ufw allow 80/tcp

Zamknięcie portu 80 TCP:

sudo ufw delete allow 80/tcp

Otwarcie 80 portu UDP:

sudo ufw allow 80/udp

Zamknięcie portu 80 UDP:

sudo ufw delete allow 80/udp

Akceptowanie połączeń z danej rangi portów TCP:

sudo ufw allow 800:900/tcp

Akceptowanie połączeń z danej rangi portów UDP:

sudo ufw allow 800:900/udp

Akceptowanie połączeń z konkretnego numeru IP:

sudo ufw allow from 192.168.0.13

Wyłączenie akceptacji połączeń z konkretnego numeru IP:

sudo ufw delete allow from 192.168.0.13

Nakładka graficzna

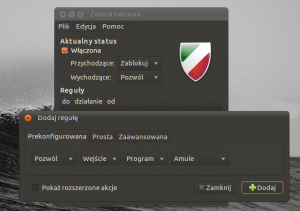

Istnieje również nakładka graficzna na ufw która umożliwia konfigurację zapory z poziomu graficznego interfejsu użytkownika. Mowa tutaj o Gufw, aplikacja ta została napisana a Pythonie przy użyciu GTK. Jest bardzo prosta, a co ważne posiada pre konfigurowane reguły na przykład dla różnych sieci p2p, co dla niektórych może być ważne. Instalacja sprowadza się do wpisania:

sudo apt-get install gufw

Więcej informacji wiki.ubuntu.com

6 września, 2010 at 16:03

ufw = kolejna nakładka na wysłużony iptables

Gufw = nakładka na nakładkę iptables

jako graficzną alternatywę polecam firestarter firewall http://www.fs-security.com/,

prosty w obsłudze małpa nawet da rade zdziałać wszystko (konfig DHCP, p2p, przechodzenie NAT, wszystko co ip tables = wiele więcej)

Nie poleca się kompilować z debianami , przyswarza problemów z kompilacja, trzeba ręcznie cały plik configure edytować, ale dla chcącego nic trudnego, ma też powiadomienia wyskakujące w przypadku ataku, a po dolinkowaniu specjalnych pluginów moze robić za tzw " honeypot" zakładany dynamicznie podczas ddosa :) to tyle z mojej strony

pozdro dla Franka (Klucha z górnego)

7 września, 2010 at 9:55

To ma być prosta zapora dla każdego, czujesz różnice? =D

24 września, 2010 at 19:20

czuje :)

25 lutego, 2020 at 9:15

On czuje, ja czuję…

13 lutego, 2014 at 3:30

@Franek, jeśli tego ktoś nie skuma to już prościej się nie da. Ufw używam na Mint'cie z nakładką graficzną i jest przyjazne dla user'a

16 czerwca, 2014 at 9:41

Cześć, właśnie testuję Minta 'Qiana' i pierwsze co zrobiłem to zainstalowałem gufw. Przyznam że jest bardzo prosty ale przydałoby się podobne narzędzie z możliwością tworzenia blacklisty ipków np w zewnętrznym pliku lub możliwość importu listy. Szukam czegoś na wzór Peerblocka z winzgrozy gdzie mogłem sobie zaimportować listy z iblocklist.com.

Dla ścisłości napiszę że podoba mi sie nowy mint i zostałbym przy nim gdybym mógł wywalić/zablokować szpiega amazonu (który jest m.in. sponsorem ubuntu i minta). Chcesz wiedzieć o co mi chodzi to wyszukaj coś w przeglądarce i od razu w konsoli wbij "netstat -t -W". Jeśli macie jakiś sposób na to ustrojstwo to dajcie znać.

BTW pozdrowienia dla wszystkich linuksiarzy z Piły ;)

p.s. Blokowanie bezpośrednio na iptables kolejnych ip to nie rozwiązanie – życzę powodzenia jeśli nie znasz puli adresowej serwerów amazonu. Na iblocklist istnieje takowa lista dostępna w płatnej subskrypcji.