Autorem wpisu jest Samuel G., ten wpis bierze udział w konkursie – pozostałe prace konkursowe.

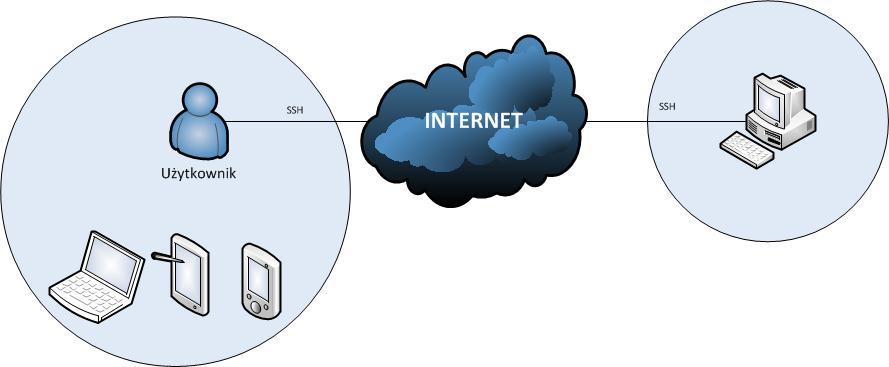

Czasami bywa tak, że wyjeżdżamy i nagle telefon z domu że coś nie działa. Mając Linuxa i opanowaną konsolę systemem zarządza się tym systemem bardzo szybko i przyjemnie no tak… ale nie ma nas w domu. Z pomocą tutaj przychodzi nam SSH. Klienci zdalni tacy jak putty, natty czy nawet konsola innego systemu, lub nawet w naszych smart fonach specjalnie aplikacje, pozwolą nam na zalogowanie się do naszego systemu. Cały problem tkwi jedynie w konfiguracji SSH, którą w przystępny sposób postaram się zaprezentować w tym krótkim poradniku.

Co i jak – instalacja?

- Pierwszym krokiem jest zalogowanie się jako Root, co wykonujemy poleceniem:

sudo su

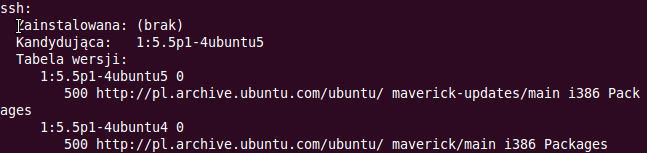

- Na początku najlepiej sprawdzić czy mamy zainstalowany serwer SSH.

apt-cache Policy ssh

- Aby zainstalować SSH należy wydać polecenie:

apt-get install ssh

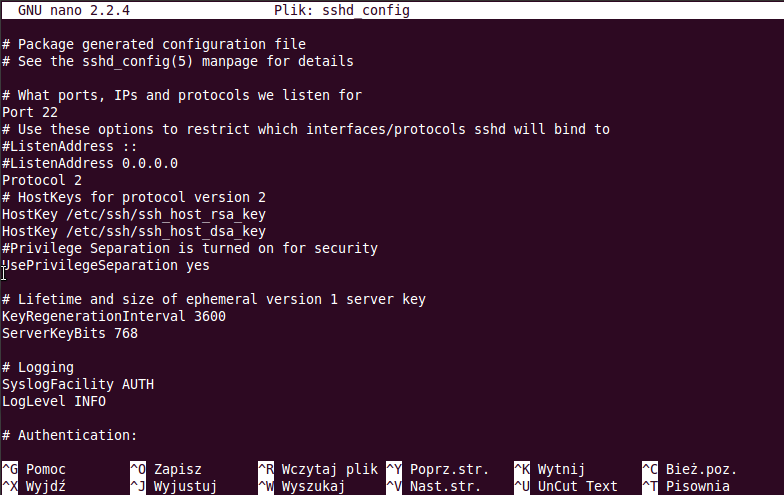

- Do edycji ustawień możemy użyć dwóch programów albo korzystając z konsoli programu pico lub graficznie korzystając z gedit. Poniżej zaprezentuje dwa programy. Aby wymedytować podstawowe parametry SHH edytujemy plik:

pico /etc/ssh/sshd_config

- Aby zabezpieczyć dodatkowo nasz komputer polecam zmianę parametru „Port” na inną najlepiej z zakresu od 2000

- W celu edycji banera powitalnego (treść wyświetlana przy zalogowaniu) edytujemy plik:

gedit /etc/issue.net

- Aby przeładować usługę ssh, po zmianie ustawień możemy posłużyć się poleceniem:

/etc/init.d/ssh restart

Pierwszy test – logowanie w konsoli

- Aby się zalogować musimy wpisać: ssh login@Adres_IP –port(na który zmieniliśmy), domyślnym portem jest port 22.

ssh misiek@10.0.2.15 – p 5008

- W celu sprawdzenia adresu naszej stacji roboczej warto skorzystać z polecenia:

ifconfig

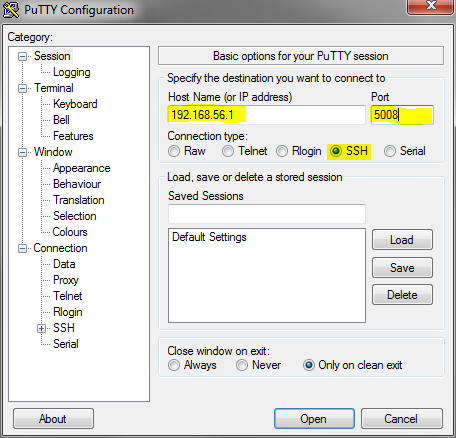

- Lub można skorzystać z PuTTY

Należy pamiętać o uzupełnieniu poprawnie zaznaczonych pól.

Podsumowując

Dlaczego nie telnet?

Odpowiedź jest prosta, ponieważ dane które korzystają z protokołu Telnet wysyłane są tekstem jawnym pierwszy lepszy snifer sieciowy np. Wireshark bez problemu podejrzy dane zaszyte w pakietach. Mam nadzieję, że tym krótkim tekstem wyjaśniłem sposób działania SSH.

26 maja, 2011 at 17:31

"…zaznaczonych pul."

Przepraszam, czego?

26 maja, 2011 at 19:51

Bulu i nadzieji? ;)

Dzięki za czujność.

12 lipca, 2011 at 13:14

Aby zabezpieczyć dodatkowo nasz komputer polecam zmianę parametru „Port” na inną najlepiej z zakresu od 2000, a co za różnica czy zamek jest u góry czy na dole ?

Zmiana portu niczego nie daje.

Podstawy zabezpieczeń SSH

w pliku /etc/ssh/sshd_config

musimy zmienić kilka wpisów

Protocol 2

LoginGraceTime 45 ( czas logowania )

MaxAuthTries 5 (ilość dozwolonych prób)

PermitRootLogin no ( po założeniu usera z zwykłymi uprawnieniami )

PermitEmptyPasswords no ( wyłączamy bezpośrednie logowanie na root)

Instalujemy fail2ban denyhosts i odpowiednio konfigurujemy

12 lipca, 2011 at 13:20

"Aby zabezpieczyć dodatkowo nasz komputer polecam zmianę parametru „Port” na inną najlepiej z zakresu od 2000, a co za różnica czy zamek jest u góry czy na dole ? "

Boty które łażą po sieci w większości przypadków sprawdzają tylko standardowe porty dla usług. Dlatego taki wysoki numer portu, bo takie raczej nie są blokowane.

12 lipca, 2011 at 13:16

edit :

PermitRootLogin no ( wyłączamy bezpośrednie logowanie na root)

PermitEmptyPasswords no ( logowanie bez pustych haseł wyłączamy)

21 sierpnia, 2011 at 19:26

http://domowe-piwo.com/tag/fermetn

27 marca, 2012 at 20:59

Port najlepiej zmienic aby sie nie meczyc z przewijaniem loga. :)

28 marca, 2012 at 13:59

Racja, lepiej ustawić niestandardowy port dla SSH.

20 czerwca, 2012 at 8:27

bardzo fajny tekst, prosty, nie wiedziałem jak to działa a już wiem, dzięki!

4 kwietnia, 2013 at 9:33

Dodałbym jeszcze o obsłudze Xów po ssh, bardzo fajna alternatywa dla vnc czy tym podobnych zdalnych pulpitów, zwłaszcza, że przywołujemy tylko okno programu, a nie cały desktop.

29 października, 2014 at 8:49

Co to jest natty ?